In unserem letzten Blog-Beitrag wiesen wir bereits daraufhin, dass es in Bezug auf die Begriffe Schwachstellenanalyse (evtl. Link?!) und Penetrationstest häufig zu unpräzisen Vermischungen kommt. Daher erinnern wir erneut an eine hilfreiche begriffliche Einordnung, die vielfach in der Fachliteratur auftaucht: Eine Schwachstellenanalyse prüft, ob die (IT-)Tür verschlossen ist. Beim Penetrationstest hingegen lautet das Ziel, sämtliche Türen zu öffnen und das System zu „betreten“ bzw. intensiv zu untersuchen.

closed Serverports

Simulation eines Cyber-Angriffs

Bei einem Penetrationstest (Kurzform Pentest) simulieren IT-Experten einen Cyberangriff auf das IT-System ihres Auftraggebers. Das Kernziel lautet, sämtliche Sicherheitsmaßnahmen zu überwinden, um schließlich in das interne Firmennetzwerk einzudringen. In der Praxis bedeutet dies, dass sich das Pentest-Team in die Rolle eines potenziellen Angreifers versetzt und schonungslos die vorhandenen Sicherheitslücken aufdeckt. Dies erfolgt unter Rückgriff von Verfahren und Tools, derer sich auch Hacker, die kriminelle Absichten verfolgen, bedienen.

Vorteile von Penetrationstests

Idealerweise lassen Firmeninhaber einen Penetrationstest präventiv durchführen. So erhalten sie Transparenz hinsichtlich der Anfälligkeit ihrer IT-Infrastruktur für Cyberangriffe, bevor der Ernstfall eintritt. Bei einer erfolgreichen Cyberattacke durch externe, feindlich gesinnte Akteure drohen Systemausfall, Datenverlust, Reputationsschäden und nicht zuletzt hohe Kosten für die Wiederherstellung der Arbeitsfähigkeit, Lösegeldzahlungen, Rechtsanwälte oder Pönale. Penetrationstests sind das umfassendste und zuverlässigste Verfahren, um Sicherheitslücken zu identifizieren und zu eliminieren, bevor diese von Kriminellen ausgenutzt werden können.

Einige Details

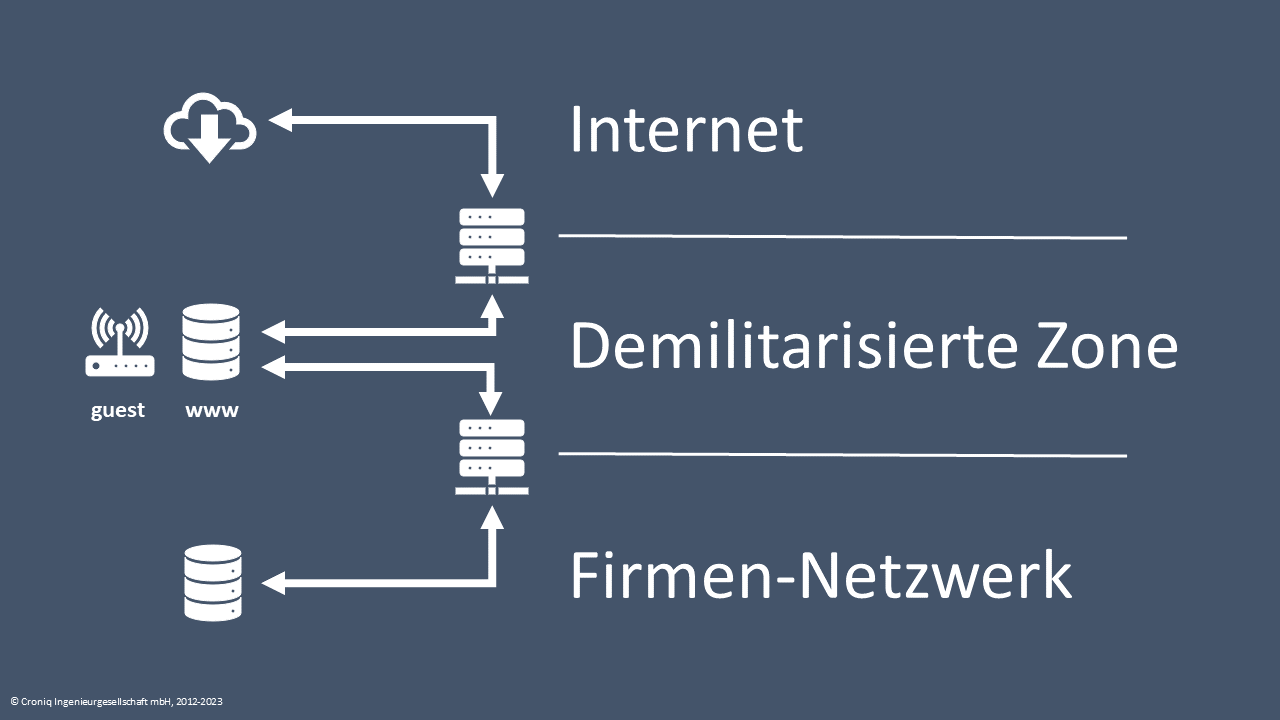

Professionell eingerichtete IT-Infrastrukturen verfügen über drei Stufen bzw. Schichten zur Gefahrenabwehr. Den Kern bildet das bereits erwähnte interne (Firmen-)Netzwerk. Dort liegen sozusagen die „Geheimnisse“ bzw. „Kronjuwelen“ eines Unternehmens wie Strategien, Patente, Finanz- und Personaldaten sowie Kundeninformationen, die es unbedingt zu schützen gilt. Weit verbreitet – auch im privaten Bereich – ist die Verwendung einer Firewall als äußere Schutzschicht zur Bewahrung der Funktionsfähigkeit des IT-Systems bzw. Netzwerks. Im professionellen Bereich kommt jedoch oftmals eine weitere Schicht hinzu, die eine Art Pufferzone darstellt. Es handelt sich um eine sogenannte Demilitarisierte Zone (DMZ). Dies ist ein separates Teilnetzwerk, das zwischen dem (unsicheren) Internet bzw. der Firewall und dem schutzbedürftigen internen Netzwerk platziert wird. Vereinfacht formuliert, dient die DMZ als Schutzfilter, damit von außen erreichbare Server und Dienste wie E-Mail- , Web- oder Bezahlsysteme strikt vom internen Netzwerk getrennt sind. Ein externer Penetrationstest dient der gründlichen Überprüfung der Wirksamkeit dieser Schutzschichten.

Firewall, DMZ und Co.

Nicht nur von außen drohen Gefahren

Denkbar ist auch, dass ein Angreifer bereits über Zugriff auf das interne Netzwerk verfügt. Es ist zum Beispiel möglich, dass ein Computer, ein Tablet oder ein Smartphone schon infiziert ist bzw. virtuell „gekapert“ wurde. In diesem Fall droht eine signifikant erhöhte Gefahr als bei externen Angreifern, weil die Schutzsysteme von Firewall und DMZ bereits überwunden sind. Hier kommen sogenannte interne Penetrationstests zum Einsatz. Diese bewerten unter anderem die Risiken, die entstehen, sofern Fehler bzw. Schwachstellen in der Firewall- oder DMZ-Konfiguration existieren bzw. diese ausgenutzt werden konnten. Ein weiterer Aspekt ist die Untersuchung der Möglichkeiten von internen Personen (Mitarbeitern), die unter Umständen unlautere Absichten verfolgen. Die Erfahrung zeigt: Leider muss mit einem solchen Szenario gerechnet werden. Auch hier ist vorausschauendes Handeln besser als eine böse Überraschung.

Unverzichtbar: Prävention und Vertrauen

Wir empfehlen Firmeninhabern, sich unbedingt präventiv um die Sicherheit ihrer IT-Systeme zu kümmern. Eine Menge (unnötiger) Ärger lässt sich im Vorfeld durch einen umfassenden Penetrationstest ausschließen. Dabei handelt es sich um einen Prozess, der unbedingt auf einem tiefgreifenden Vertrauen basieren muss. Dies gilt selbstverständlich auch für Schwachstellenanalysen. Daher setzen wir stets auf ausführliche Vorgespräche, eine detaillierte Vertraulichkeitsvereinbarung und auf eine zielführende Bedarfsanalyse. Am Ende des Gesamtprozesses steht nicht nur ein detaillierter, sondern auch verständlicher Bericht mit den Ergebnissen der Überprüfung. Ein solcher Bericht enthält darüber hinaus Empfehlungen dahingehend, welche Schritte eine Organisation für den umfangreichen Schutz ihrer IT-Systeme unternehmen sollte. Nach Umsetzung der empfohlenen Maßnahmen wird mittels eines Anschlusstests überprüft, ob alles wie geplant funktioniert und sich das IT-System in Sachen Sicherheit im „grünen Bereich“ befindet. In diesem Zusammenhang ist ein Hinweis wichtig: Ein derartiger Prozess erfordert Planung, Manpower und ein wenig Zeitaufwand. Hier geht Sorgfalt eindeutig vor Eile oder Hektik.

Wir sind Berlins IT-Sicherheitsmanager

Für ein besseres Verständnis nach wie vor geeignet erscheinen uns die beiden folgenden Dokumente des BSI:

Viele Grüße,

Tilo Schneider